クラウドセキュリティ製品を触ってみた

みなさん、こんにちわ!初投稿のドリアです。

2011年にAWSの東京リージョン、2016年にGCPの東京リージョンが開設されてから

クラウド環境を利用する機会も増えたのではないでしょうか。

柔軟なインフラリソースの活用に加えて様々なマネージドソリューションが発表される中で

クラウドのセキュリティはどうしているの?と気になる方もいると思いますので

本日はクラウドのセキュリティ製品を触ってみたことについて書いてみようと思います。

クラウドのセキュリティといってもどういったものがあるの?

クラウドセキュリティといっても各クラウドが提供している製品や

3rdベンダーが提供している製品、防御範囲も多種多様にあるかと思います。

今回はクラウドプラットフォームが提供している

GCPのSCC(Security Command Center)についてポストしようと思います。

※AWSの類似製品はGuard Dutyというものがあります。

SCCってなーに?

Google Cloud Platform向けのセキュリティとリスク管理製品です。

Security Command Center

検知項目は300超あり、不正なDNSへのアクセスやFWの脆弱性情報、アカウントの異常利用など

様々なセキュリティ情報を検知してくれます。

有効化してみた

なんとなく製品は聞いたことある、なんとなく知ってるけど、、、って人も多いと思うので

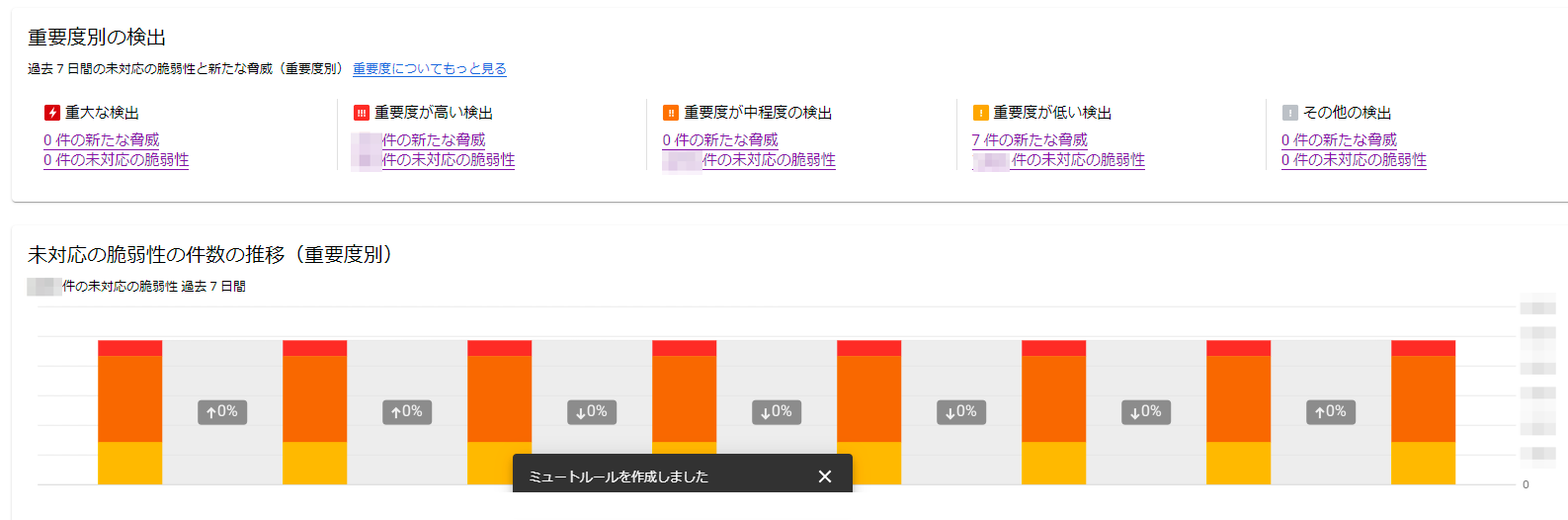

特定のorg配下で、試しに有効化した際の画面を貼っています。

桁数は伏せますが、大量に検知されることが分かりました。

それもそのはずで、GoogleがGCPプロジェクト作成時に

デフォルトで作ってくれるDefalutのネットワークやDefaultのFirewallなど

利用していなくてもSCCが検知してくれるケースも多数ありました。

※組織ポリシーでdefault類の作成を抑止している場合、その限りではない。

この数を検知し続けると運用が成り立たない

色々と検知してくれるのは良いことではありますが

Googleのセキュリティ基準と自分たちのセキュリティ基準は各社異なると思いますので

自分たちが検知したいルールを定めて、各パラメータごとにレベル分けをすることをお勧めします。

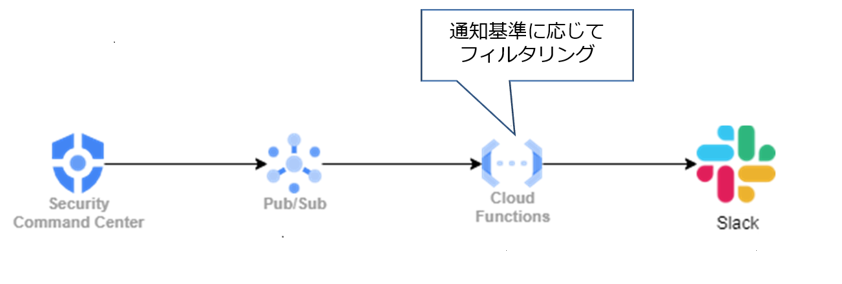

参考までに我々がSCCの検出結果をどういったプロダクトでフィルタリングや

検知をしているか、構成を載せておきます。

SCCではいくつかの機能が提供されておりますので、SCC上で各機能の有効/無効

および各プロジェクトで検知する/しないのミュートルールを定義し

Cloud Function上で、通知優先度を定めています。

まとめ

クラウドセキュリティといった広範囲な単語ではありますが

こういったプロダクトを利用することで、ガードレールを敷くことができます。

もちろん当該製品を導入すればセキュリティが完璧というわけではないですが

一つの選択肢として利用することを検討してみてもいいかもしれません。

こんな人におすすめ

- クラウドセキュリティに大して漠然とした不安がある人

- GCPプロジェクト横断でお墨付きを欲してる人

- 多少なり、クラウドセキュリティとして投資が出来る企業

こんな人はもう少し考えてもいいかも

- SCCを有効化したら、簡単に何でもしてくれる魔法の杖を探してる人

- 有効化してから幾多のパラメータと殴り合いが始まる。(もちろん事前設計大事)

- IPSなどの防御製品を探している人

- SCCが担当しているのは不正侵入検知やリスク管理であることから、検知後のアクションはマニュアル対応が必要である。

- ミドルウェアの脆弱性まで検知してほしい人

- 今後スキャンツールとの連携が出てくるかもしれませんが、SCC単体では現時点で対応していない。(と思う)